A ferramenta Data Classification Toolkit foi disponibilizada dia 16/08 para download público e muitos desconhecem sua funcionalidade, então vamos entender a importância desta ferramenta disponivel em http://www.microsoft.com/download/en/details.aspx?id=27123

Cenário

Seus funcionários criam documentos com número de cartão de crédito, como por exemplo, uma ficha de inscrição em um curso ou treinamento ou um contrato de venda. Estes documentos são guardados em XML o que inclui o Office 2007 e 2010 que salvam neste formato. Estes documentos ficam abertos para qualquer um ler, copiar ou apagar.

Solução

Utilizar um sistema capaz de ler o conteudo destes documentos e encontrar informações baseadas em patterns (padrões) para descobrir dados confidencias ou legais. Adicionalmente é possivel implementar uma estrutura de RMS (Rigths Manager System) que criptografe documentos confidencias por meio de uma classificação baseada no conteúdo interno do documento.

Microsoft Data Classification Toolkit

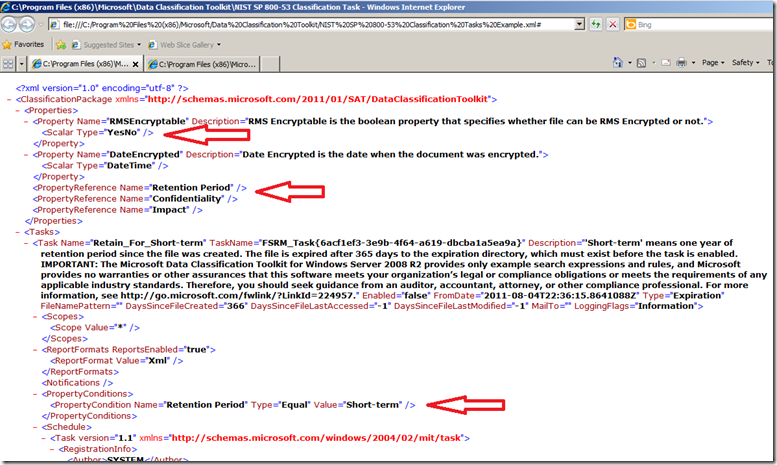

Esta ferramenta é o DCT, que irá trabalhar com XMLs de configuração baseados em Regras, Tarefas e Relatórios. Para demonstrar utilizei um dos XMLs de exemplos disponiveis.

O primeiro print mostra as propriedades e regras disponiveis para o tipo de proteção desejada. Note que neste caso o XML serve para indicar arquivos que precisam ser criptografados utilizando uma série de propriedades, envolvendo o periodo de retenção e o nivel de confidencialidade (ou importância) da informação interna.

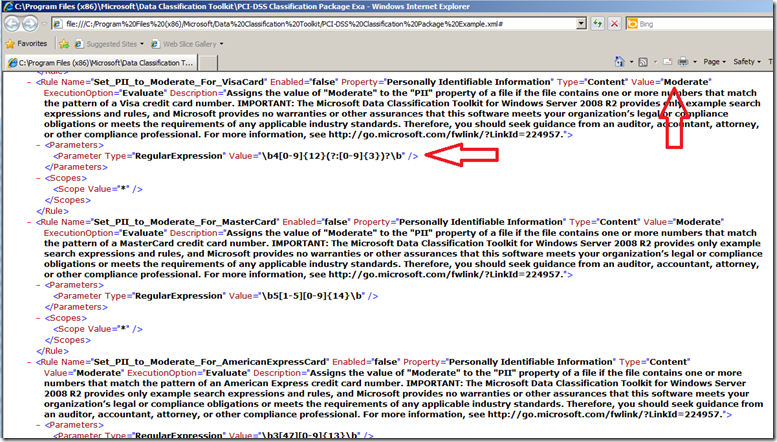

O segundo print mostra um exemplo de classificação no padrão PCI-DSS de classificação, onde vemos as mascaras de cartão de crédito Visa, Master e American Express. Note que se em um documento existir estes números ele será classificado como conteúdo “Moderado” o que poderia iniciar o processo de criptografia se for implementado ou apenas ir para um relatório.

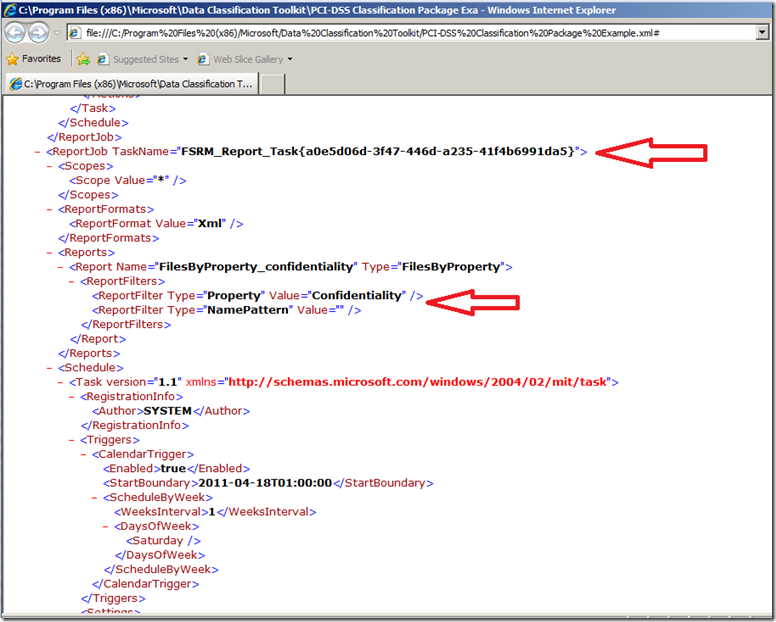

Por fim, o terceiro print mostra o mesmo XML acima (padrão PCI-DSS) na seção de relatórios onde podemos ver que foi criado um relatório que irá gerar um XML com a coluna “Confidencialidade” para o administrador encontrar estes documentos e reportar para auditoria interna.

Implementação da Solução Microsoft Data Classification Toolkit

A ferramenta precisa ser configurada nos servidores de arquivos (File Server Infrastructure) e um computador que servirá de monitor para gerar os relatórios e controlar a distribuição das regras de conteúdo.

A implementação da ferramenta é complexa, não possui GUI e baseada em XMLs que são controlados por PowerShell.

Porem, no documento que acompanha a instalação você encontrará um documento (Data Classification Toolkit for WS2008R2 - User Guide.docx) com informações detalhadas de como montar a estrutura e configurar os arquivos, alem de trazer um guia dos cmdlets do DCT.

Esta solução não é para todos já que envolve complexos padrões de segurança como Cobit, ISO, SOX e outros. Mas para as empresas que necessitam deste tipo de controle e padrão internacional, a ferramentas Data Classification Toolkit é uma solução gratuita, integrada e funcional.