Com o lançamento da midia RTM (Release To Manufactoring ou Final) do Windows 2016 e System Center 2016 chega a hora de fazer o upgrade de versões 2012 R2 e 2016 Technical Preview.

Vou abordar cada um deles a partir das versões 2016 Technical Preview, já que a migração das versões 2012 R2 é normalmente mais simples e suportada.

Atualização: Veja os Update Rollups do System Center 2016: http://www.marcelosincic.com.br/post/System-Center-2016-Updates-Rollup.aspx

System Center Configuration Manager (SCCM)

O SCCM é um dos produtos que já estavam na versão 2016 desde o inicio do ano, quando foi lançado como SCCM 1511, seguinte a nomenclatura do Windows 10.

Seguem os posts que já escrevi sobre esta versão:

http://www.marcelosincic.com.br/post/Nova-Feature-do-System-Center-Configuration-Manager-1511-Atualizacoes-e-Updates.aspx

http://www.marcelosincic.com.br/post/Novo-Modelo-de-Updates-do-SCCM-2016.aspx

http://www.marcelosincic.com.br/post/System-Center-Configuration-Manager-1511-Alterar-Evaluation.aspx

Para quem tem o SCCM 2012 R2 o upgrade é tranquilo e basta executar o Setup para funcionar.

System Center Operations Manager (SCOM)

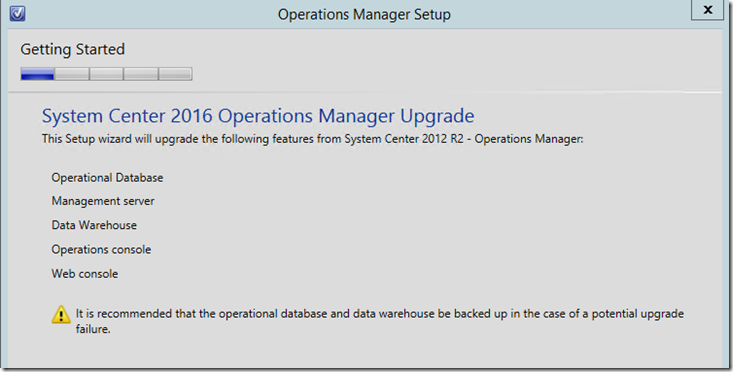

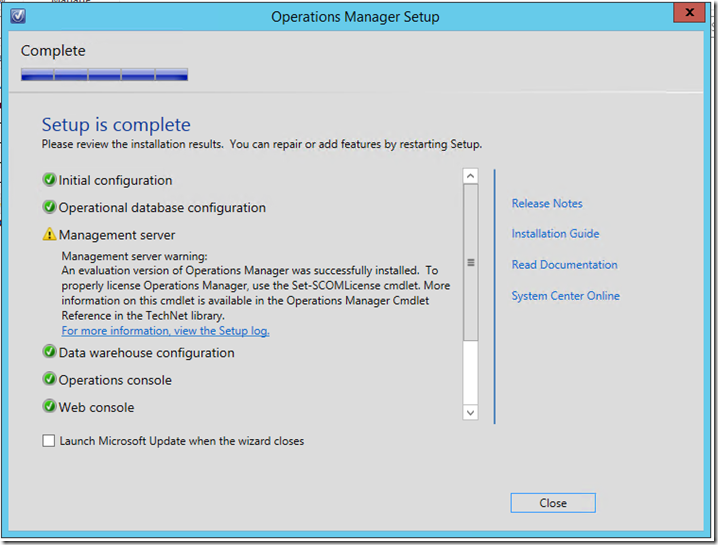

O upgrade do SCOM pode ser feito tanto da versão 2012 R2 quanto das versões 2016 Techincal Preview da mesma forma, ele suporta os dois caminhos.

A unica recomendação que o próprio setup indica é fazer o backup das bases de dados (trabalho e DW) antes, pois não há como retornar caso ocorram erros no meio do processo:

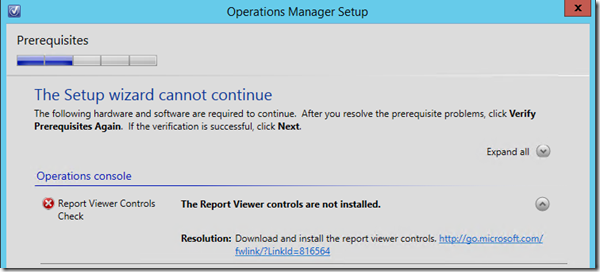

Será necessário fazer o upgrade do Report Viewer, antes utilizamos o RV do SQL 2012 e agora deve ser utilizado o RV do SQL 2016, que é encontrado no link do próprio Setup:

System Center Service Manager (SCSM)

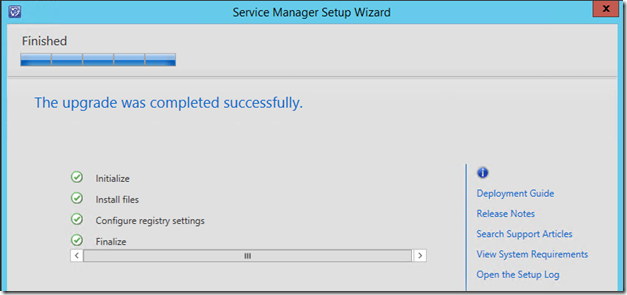

O upgrade tanto do 2012 R2 quanto das versões Technical Preview é simples, não exige nenhum tipo de restrição, ocorrendo de forma bem tranquila:

É importante lembrar de ao final fazer o upgrade dos Management Packs a partir do wizard que o SCOM 2016 possui:

http://www.marcelosincic.com.br/post/Atualizacoes-Automaticas-no-System-Center-Operations-Manager-2016-(TP4).aspx

System Center Virtual Machine Manager (VMM)

Este é um dos produtos que não permite o upgrade automático da versão Techinical Preview, mas permite a partir da 2012 R2.

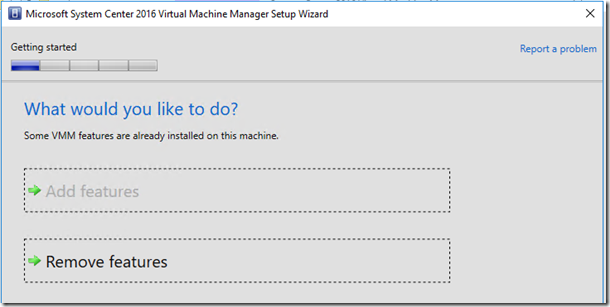

No caso do Tecnhinical Previwe, o Setup irá indicar que já existe e pedirá para desinstalar:

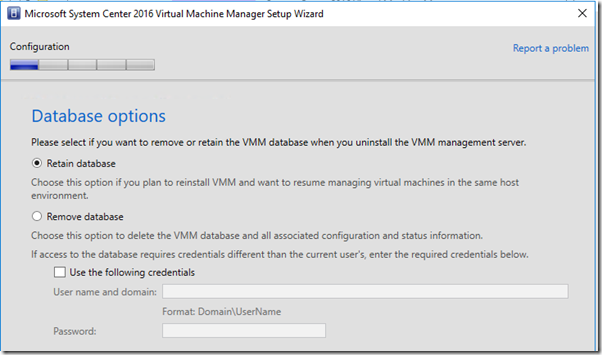

Porem, a reinstalação é simples. Basta ao desinstalar escolher a opção para manter o banco de dados:

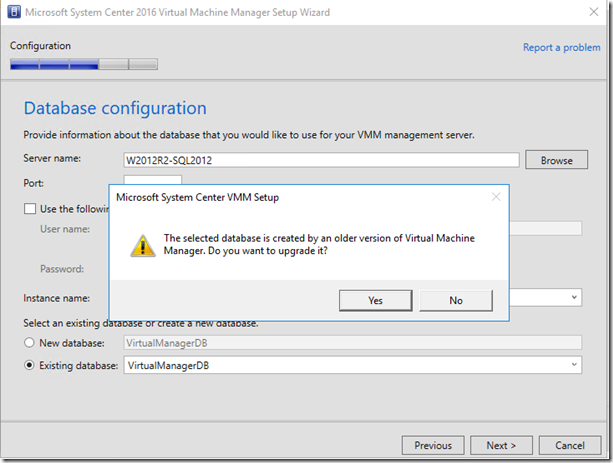

Ao executar o Setup novamente usar o mesmo banco de dados e diretório das bibliotecas:

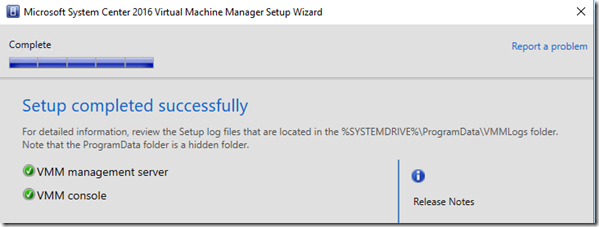

Após isso o VMM funcionará normalmente, mas é bom lembrar que será necessário deinstalar os agentes e reinstalar, se ele não fizer o upgrade automático do agente.

Lembrando que uma das mais interessantes features é integração com o Azure: http://www.marcelosincic.com.br/post/System-Center-Virtual-Machine-Manager-2016-TP2-Integrado-com-Azure.aspx

System Center Orchestrator (SCORCH)

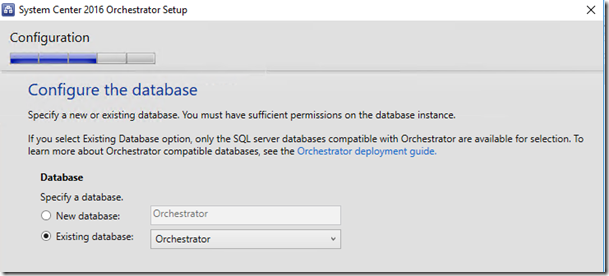

Assim como o VMM, ele exige reinstalar mas é possivel manter o banco de dados e reapontar na nova instalação:

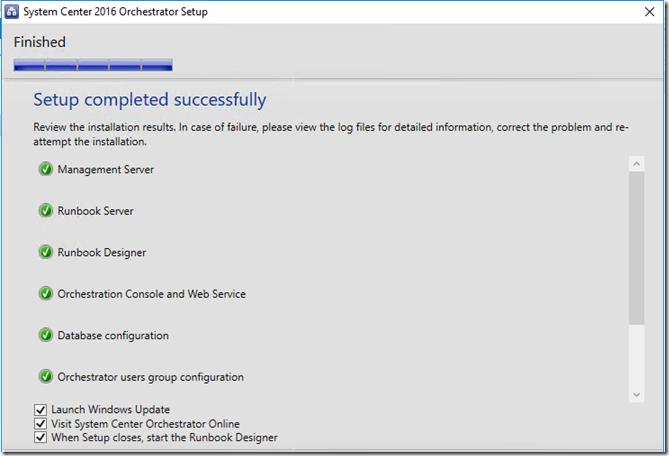

Após o processo, os runbooks aparecerão normalmente com os mesmo Integrations Packs.

No caso dos Integrations Packs do SCORCH e do SCOM é importante fazer o upgrade dos pacotes, sendo que no SCOM é bem mais fácil por ter no menu, enquanto não temos o mesmo no Orchestrator.