Já em preview privado a algumas semanas, hoje a Microsoft liberou para o público (GA) as alterações do Defender for Cloud para a postura de segurança.

Porque renomear de Secure Score para Secure Posture?

Dizer que você está 100% seguro não quer dizer que realmente não corre risco, e dizer que você possui uma postura 100% segura não quer dizer que não tem vulnerabilidades.

Vamos usar como analogia um motorista e seu veiculo. Esse motorista é cuidadoso e tem todas as manutenções em dia. Ele dirige com prudencia e raramente cometeria uma infração. Porem quantas vezes já não vimos alguem perder o controle porque um pneu furou, um buraco ou deslizamento na pista, defeito no motor, quebra de roda ou eixo, falha no freio e até um mal estar súbito?

Ou seja, sua POSTURA DE SEGURANÇA indica que você segue as recomendações para evitar ter problemas conhecidos, mas um brecha de segurança de um sistema operacional, aplicativo ou device não é um item que você tem como prever, apenas remediar…

Então renomear o “Secure Score” para “Secure Posture” mostra que você segue e tem os itens SOB O SEU CONTROLE remediados e controlados. Mas você ainda está sujeito aos problemas externos, vide os exemplo recenter de vulnerabilidades do iOS, Log4j, SolarWinds, Mikrotik, etc.

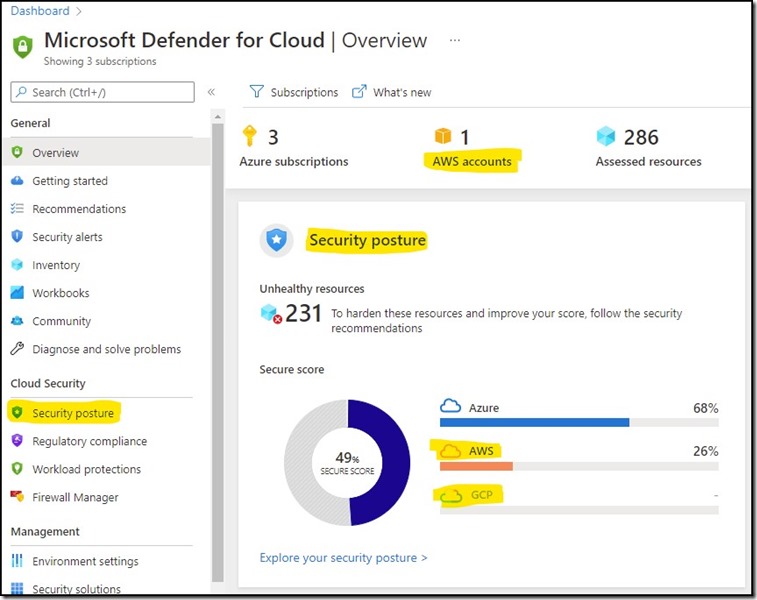

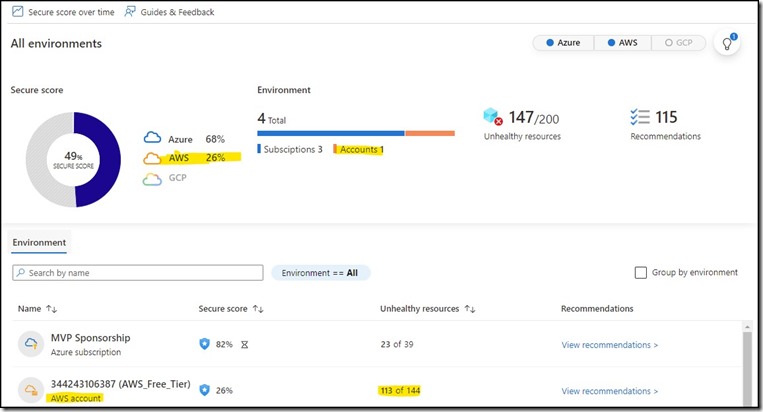

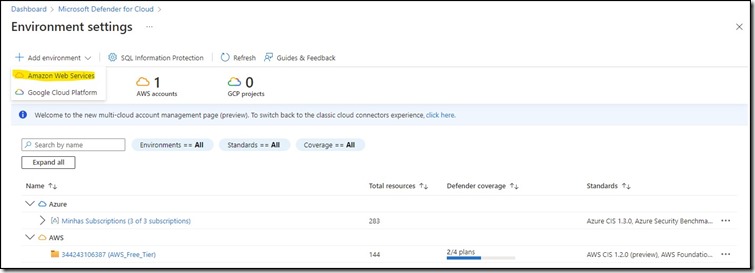

Agora o Secure Posture inclui AWS e GCP

Anteriormente já era possivel ingressar com contas AWS e GCP mas elas não refletiam no Score e nem permitiam aplicar as regras de compliance. Assim, era necessário que olhasse separadamente e extraisse dados em mais de uma plataformas para gerar um report de compliance único.

O que mudou é que o Secure Posture mostra todas as Clouds integradas e você verá isso ao entrar no Defender for Cloud a partir de hoje!

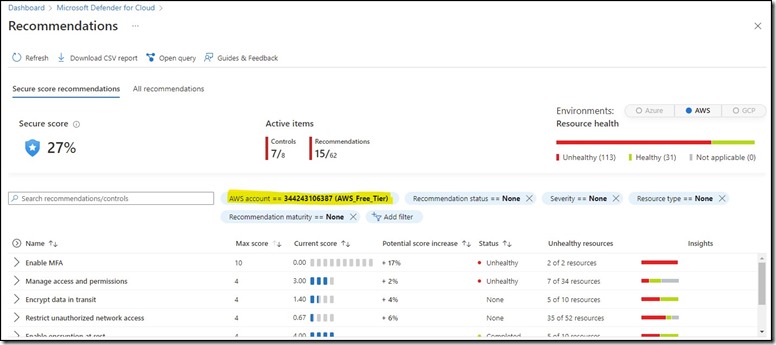

Quais as politicas e regras avaliadas?

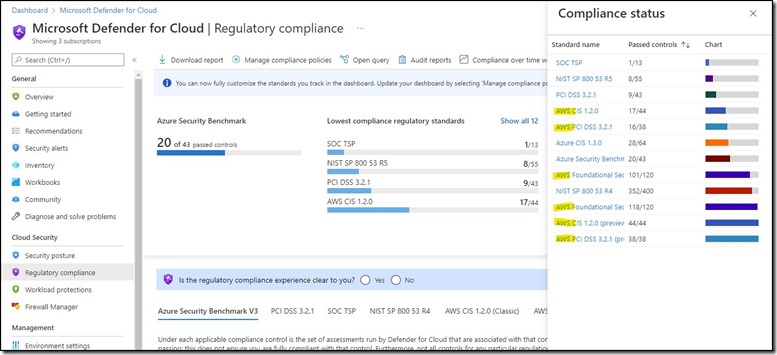

Esse é um item bem interessante, pois as regras de compliance que você já aplicou ao Azure serão automaticamente duplicadas para representar a mesma postura de segurança no AWS.

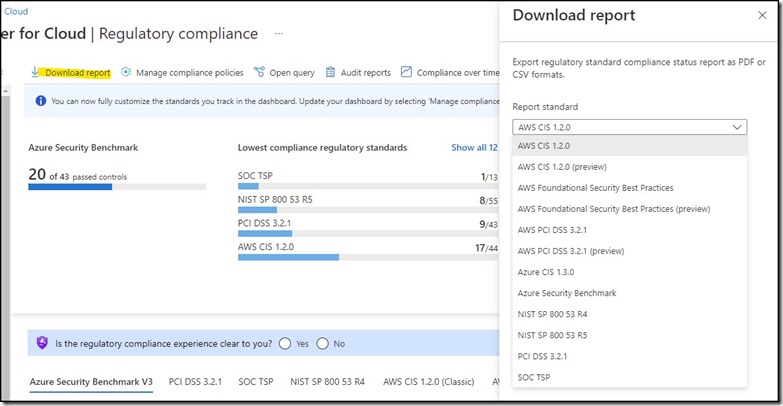

Veja abaixo que os mesmos conjuntos de regras aplicadas nas subscrições Azure agora estão aplicadas e adaptadas ao AWS.

Porem é importante ressaltar que apenas de ser possivel exportar os relatórios de compliance não é possivel gerar os reports de auditoria (Audit reports). O motivo é que os relatórios de auditoria é baseado em regras de segurança do datacenter e não apenas do que é serviços, ou seja controle do provedor e do cliente. Por conta disso, cada provedor precisa ter seus próprios relatórios atestando a segurança lógica e física da infraestrutura.

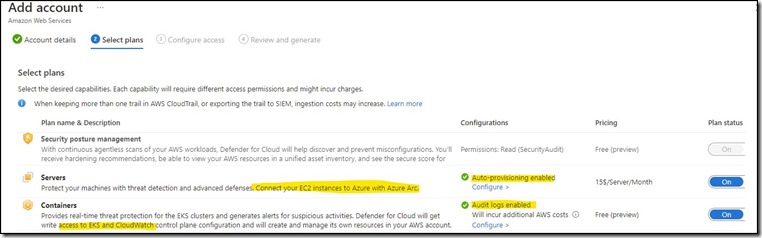

Onboarding de contas AWS

Fazer o onboarding da conta AWS não é um processo trivial pois envolve criar um objeto no CloudWatch e configurar permissões. Mas fazer o processo pelo Azure é simples e ele possui o passo a passo do que deve ser feito e valida ao final.

Ao adicionar uma conta AWS será possivel escolher avaliar apenas a postura ou instalar automaticamente o Azure Arc nas VMs e capturar os logs com o Log Analytics.

Importante lembrar que você poderá usar as politicas e iniciativas do Azure agora no AWS, então os mesmos requisitos customizados que você possua será avaliado nos dois ambientes.

Conclusão

Para clientes com ambiente multicloud agora será possivel ter uma visualização unica da postura baseada nas regras customizadas ou regulamentares únicas.

Anuncio oficial: Security posture management and server protection for AWS and GCP are now generally available - Microsoft Tech Community