Muitos já conhecem o Log Insights que antes era chamado de Operations Management Suite.

Nesse post vou destacar um dos muitos plug-ins de solução do Log Insights (chamados de Solutions no portal) que é o Service MAP

NECESSIDADE

Migrar um Datacenter não se resume a levar servidores de um lado para outro, muitas vezes é necessário migrar ambientes por perfil de aplicações.

O objetivo nestes casos é saber quais servidores devem ser migrados juntos para não ter problemas de comunicação tanto entre a mesma aplicação como tambem entre o serviço e os clientes.

O problema muitas vezes é conseguir mapear isso, pois poucas empresas possuem um mapa de aplicaçoes onde conste os servidores e serviços utilizados em cada aplicação, principalmente aplicações Web e Bancos de Dados.

SOLUÇÃO

A Solution Service Map do Log Insights resolve este problema!

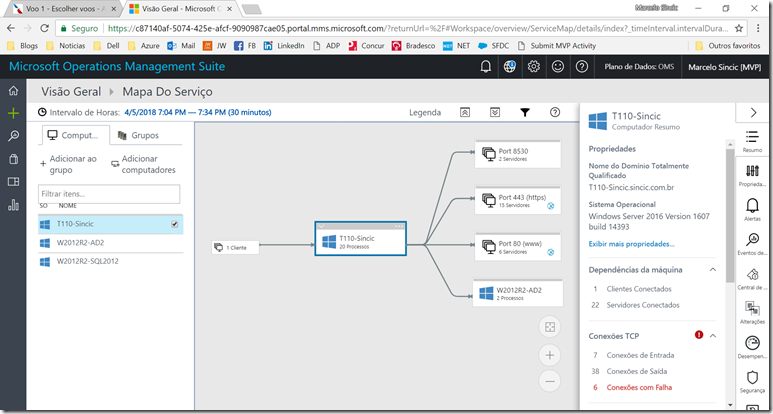

Ela mapeia todas as comunicações que são realizadas com os servidores com o agente instalado e monta um mapa completo do uso detalhando portas, nomes, serviços e permitindo drill-down para visualizar as conexões e um painel de detalhes para cada item selecionado.

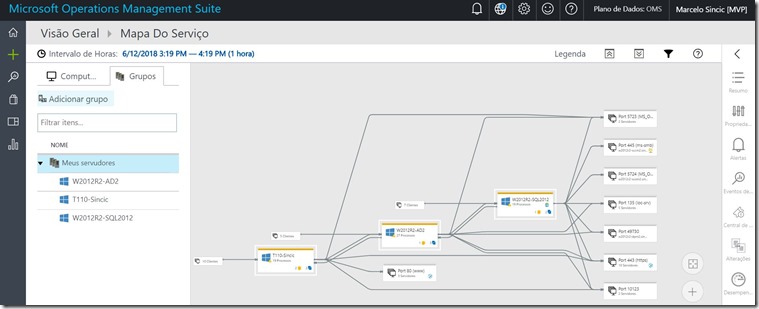

Segue abaixo alguns prints que utilizo para demonstrar o recurso:

Visualização dos serviços em um dos servidores e detalhes do servidor selecionado. Note que do lado esquerdo é possivel ver a barra de detalhes do servidor mapeado a partir de outros Solutions ativos em seu Log Insights.

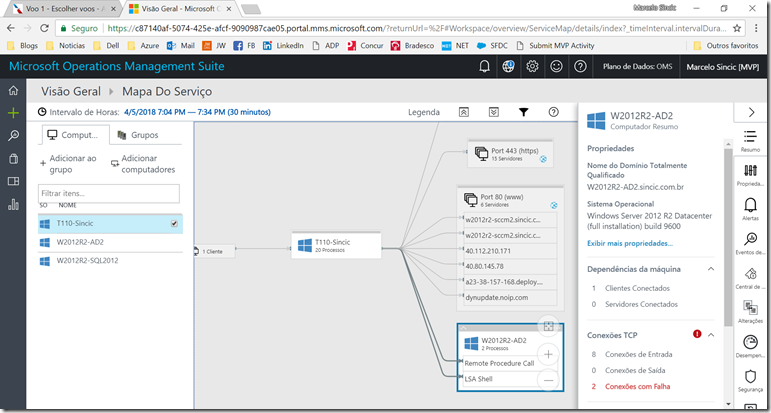

Detalhes de um dos servidores que se comunica com o host, com detalhes da comunicação e do servidor.

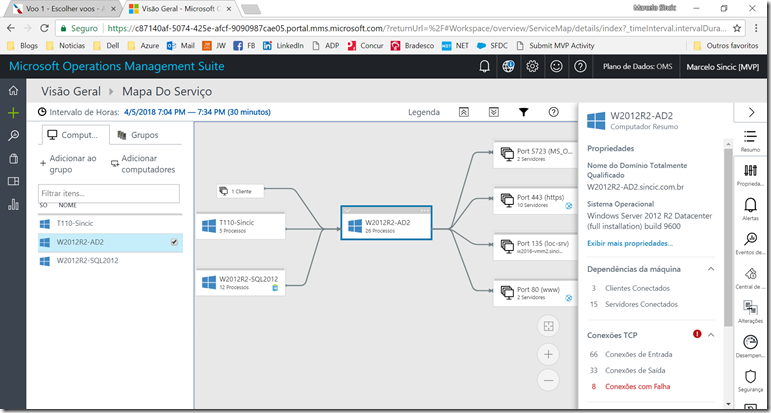

Ao abrir o servidor selecionado na tela anterior posso ver os detalhes dele, incluindo agora os desktops e outros servidores que tambem utilizam o target selecionado.

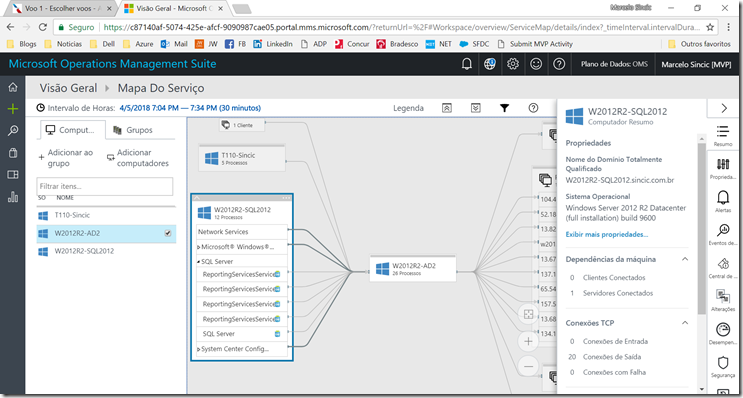

Visualizando os detalhes de comunicação entre o servidor target e o servidro com SQL Server onde podemos ver as comunicações do SQL para autenticação, já que o target é meu Domain Controller.

Aqui podemos visualizar no conceito de grupos onde os servidores que inclui o grupo são mapeados e pode ser utilizado para criar os mapas de determinada aplicação.

Baseado no gráfico acima, consigo visualizar que o host T110 possui duas VMs principais que se comunicam com todos os clientes e entre eles constantemente.

Se for criar um plano de migração do meu ambiente já saberia que elas são as duas principais VMs que precisam ser ativadas juntas na migração.

UTILIZANDO O SERVICE MAP

Para utilizar o Service Map você obviamente deve ter uma conta Log Analytics já habilitada e incluir a Solution.

O levantamento dos dados não é realizado pelo agente normal do Log Insigths, é necessário baixar um agente especifico que pode ser encontrado no link abaixo:

https://docs.microsoft.com/en-us/azure/monitoring/monitoring-service-map-configure

Logo após instalar o agente do Service Map já será possivel visualizar os mapas e utilizar grupos.

Importante: O Service Map só mantem dados de 1 hora no máximo, portanto é um portal para visualização imediata já que não possui histórico nem relatórios analíticos.

Referencia completa: https://docs.microsoft.com/en-us/azure/monitoring/monitoring-service-map